Антивирус

Материал из Lurkmore.

| К вашему сведению! В этой статье мы описываем само явление Антивирусов, а не составляем списки холиваров. Ваше мнение о фичах Нода, Касперского, Доктора Веба, Аваста, Панды, и других здесь никому не интересно, поэтому все правки с упоминанием тем для холивара будут откачены, а их авторы — расстреляны на месте из реактивного говномета, for great justice! |

| В эту статью нужно добавить как можно больше Антивирусов и механизмов Также сюда можно добавить интересные факты, картинки и прочие кошерные вещи. |

Антивирус — программа, находящая пытающаяся искать и убивать вирусы, трояны, червиё и прочую заразу в иммунодефицитной среде Microsoft® Windows©, используя методы самих вирусов. Также используется и на серверных nix-системах, но гораздо реже и для более специфических целей.

Содержание |

[править] Ликбез

До появления интернетов и сетей вообще, вирусы писались мозговитыми затейниками (в те далёкие времена их звали хакерами, в благороднейшем из смыслов) из инженерных институтов. Естественно, писались они исключительно во имя добра, ради лулзов и отработки некоторых математических и логических моделей.

Суть первых вирусов сводилась к нестандартному использованию логических схем компьютера и инициированию сбоев и смятения в его тонкоорганизованной электронной душе. О массовом заражении компьютеров и речи не шло — не было массовой компьютеризации. В дальнейшем вирусы писались опять же ради лулзов, передавались через дискеты и прочие носители, но до массовости опять же не доходило. С появлением сетей, а позже и интернетов, работы у вирусописателей прибавилось, да и лулзы начали всё больше походить на профит. Коды стали становиться сложнее, появились способности к самоизменению (полиморфизму).

Сейчас вирусы пишутся всё больше для извлечения профита: зомби-сети (ботнеты) для рассылки спама и DDoS атак, инструменты для кражи конфиденциальной информации с целью выкупа или продажи конкурентам, вывод оборудования конкурента из строя и.т.п.

Разумеется, к тому моменту, как количество активных вирусов в цифровом пространстве начало стремительно возрастать, некоторые вирусописатели начали задумываться о противодействии вирусным атакам и извлечению профита.

[править] Создание Антивируса

- Берём свой самый лучший вирус

- Отрезаем от него вредоносную составляющую, пришиваем полезную составляющую, анально огораживаем

- Прикручиваем к нему базу данных с описанием других вирусов

- Рисуем к нему интерфейс, логотип и называем его АНТИВИРУС

- Продаём. Требуем бабло каждые n дней

- ??????

- PROFIT — Теперь мы можем не только заколачивать бабло на вирусах, но и на продаже противоядий от них. Гениально.

[править] Принципы работы Антивируса

Для обнаружения вредоносного кода в софте, макросах, интернетах антивирусы используют такие методы как:

Сигнатурный метод обнаружения — вирус отлавливается, изучается, для него создается противоядие, результаты заносятся в реестр вирусов и в базу сигнатур. Сигнатуры скачиваются пользователями с очередным обновлением.

Плюсы:

- Надёжность метода. КасперЛаб и ДокторВеб разбирают новые вирусы на куски примерно за час. Во время эпидемий это важно.

- Быстродействие.

Минусы:

- Для того чтобы отловить вирус, нужно чтобы кто-то отправил его в лабораторию. [ На самом же деле, аффтар нихуя не смыслит в работе вирусной лаборатории. Знающий человек вам скажет — те вирусы, что присылают пользователи, составляют 1% от общего «веса» антивирусной базы. Весь процесс автоматизирован: всю основную массу вирья собирают боты, которые шастают по инету (в особенности, по сайтам с тоннами дрочева), в поисках заразы (ЩИТО? Что-то не припомню, чтобы на моих порносайтах за 10 лет хоть разок появился какой-нибудь спайдер-бот, имеющих отношение к антивирям. Ваш порнохостер-кун.). Затем, для конкретной заразы автоматом генерируется сигнатура и добавляется в базу. Так-то! А вот здесь, в левой колонке, внизу можешь посмотреть, сколько заразы обнаруживается за сутки. Тысячи ее!!!]

Эвристический метод обнаружения — метод анализа поведения. Эвристический анализатор висит в памяти и отслеживает ВСЕ действия системы. Если в порядке действий наблюдается нехорошая тенденция, то объект ей вызвавший помечается как подозрительный и анально огораживается до выяснения обстоятельств. Так обнаруживается некоторая часть новых вирусов, и чуть больше половины полезного софта.

Плюсы:

- Реагирование на угрозы не занесённые в базу сигнатур

- Относительно высокая эффективность

- Устойчивость к новым штаммам

Минусы:

- Ложные срабатывания. Под условия поиска попадают почти все кряки и кейгены, кошерные кейлоггеры и т.п, даже если они на самом деле ничем не инфицированы.[1][2]

- Заметно страдает быстродействие. Пережёвывание всего что происходит в памяти компьютера (помимо фоновой работы сканера файлов, висящих в памяти драйверов антивируса, жевания входящего трафика и полдюжины дополнительный свистоперделок вроде контроля целостности приложений) тормозит работу независимо от мощности комплектующих.

[править] Самые известные в этой стране антивирусы

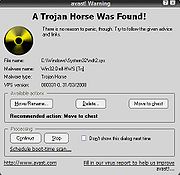

[править] Avast!

Аваст - это антивирус, который состоит чуть менее, чем полностью из каких-то сканеров, которые, по словам разработчиков, должны проводить эвристический анализ всего, что есть у пользователя на компьютере. Развивая мысль: Аваст кагбэ должен люто, бешено гасить найденные им вирусы, трояны и прочие бекдоры. Сей продукт заслужил у хомячков, школоты и прочих статус православного за счет халявности. Однако, следует заметить, что Аваст таки требует регистрации, а бесплатный ключ будет выслан пользователю по е-мейлу. Все это относится только к домашней бесплатной версии, также имеются и платные корпоративные.

Аваст борется с вирусами при помощи:

- Нежного металлического голоса, оповещающего об обновлении вирусной базы. Этот голос скоро войдет в разряд мема,если уже не стал таковым. Всю драму пользователь впервые может почувствовать, если часа в три ночи оставит громко включенным звук на своем компутере, ибо неожиданный проигрыш данного музыкального файла вызывает легкое недомогание[3]

- Спиженным сигналом «Notify» перед каждым металлическим голосом из информаторов Питерского метро (или наоборот?)

- Убогого серого или голубого интерфейса.

- Анимированного шарика в трее. Этот шарик по мнению Анонимуса из той же оперы, что и меметичная Скрепочка из Мелкомягкого Офиса.

Ах да, шарик из трея убирается снятием галочки в настройках. Жуткие голоса и шкурки отключаются там же.

Участвуя в гонках антивирусов, Аваст доставляет батхерта своим ярым приверженцам, так как в настройках у него имеют место быть режимы сканирования - быстрый, стандартный и тщательный. По умолчанию настройки установлены на «стандартный», и в этом «стандартном» режиме Аваст ловит вирусов даже меньше, чем в «быстром» (проверено электроникой Анонимусом). Сделано это, видимо, just for lulz.

Алсо, у Аваста есть фича позволяющая проверять систему до загрузки оси, что служит еще одним аргументом его пиара. После таковой почти наверняка придется переставлять винду, если жать delete all. Также стоит отметить жуткую пестолковость и дырявость сего творения, ибо оно не надежно чуть более чем совсем.

Несмотря на недостатки, Avast 4.х успешно конкурирует со всякими касперскими и прочими нодами, поскольку это один из самых быстрых и ненадоедливых антивирей, если его правильно сконфигурять буквально парой кнопок (кроме того, бесплатность рулит). Алсо, с появлением Avast 5.x (пока находится в бете, но уже вполне работоспособен) анонимусу даже показалось, что крах остальных антивирусных систем пред Avast'ом близок, поскольку новобранец ещё быстрее предшественника, появилась эвристика и прочие ништяки, которых так долго ждали (даже в домашней бесплатной версии). Да и Google выбрал официальным партнёром (на сервисах Google рекомендуют именно Avast), что какбе намекает.

См. также:

[править] DrWeb

Доктор Веб, как самый древний антивирус, заслужил почитание у большинства олдфагов. Этим и примечателен. Был уличен в краже технологий AVP, правда сразу же был оправдан читать тут. Весной 2005 по сети распространились слухи о слиянии двух крупнейших российских антивирусных компаний — «Лаборатории Касперского» и компании «Доктор Веб». Пруф (обрати внимание на дату). Поздние, весной 2009 года, слухи повторились вновь благодаря питательной почве затяжного мирового экономического кризиса. Теперь основным рефреном стала фраза: «Грусть, тоска? — купи ЛК!»

Само поделие отличается вполне вменяемыми методами работы, сравнительно малыми размерами дистрибутива и не убивающим моск интерфейсом. Есть версия под Ляпус, да. Есть расово бесплатная версия Cure-It!, которая представляет собой Self-Extractor с урезанной по времени и возможности обновлять базы лицензией. Доставляет тем, что для не требует ни денег, ни инсталляции. В системе после нее остаётся только .LOG. С недавних пор стала платной для коммерческого использования. Алсо отметился наличием официального Live-CD (Linux-based), на раз уничтожающего руткиты (не слишком стабильного поначалу, но чрезвычайно шустрым в сравнении с анальными поделками на основе Bart-PE). ВНЕЗАПНО также абсолютно бесплатен.

См. также

[править] Касперский

Антивирус Касперского лютый агрегат наполненный свистелками и перделками чуть более чем полностью, что скоро приведет к тому, что он станет отдельным государством в вашем компьютере, ну или в крайнем случае автономией. Благодаря непродуманному кодингу на начальных версиях (5-6)[4] прославился тем, что тормозит компьютер получше многих вирусов. Поправить реноме, даже используя лютый пиар, теперь уже сложно, ибо Анонимус не забывает и не прощает. Также бытует мнение, что антивирус касперского настолько суров, что на его день рождения вымирают все вирусы.

Платный во всех своих проявлениях, что порождает острую необходимость нагуглить бесплатных ключей. У продвинутых пользователей проблем не возникает, школьникам же поиск часто доставляет баттхерт, ибо троянов можно наловить на год вперед.

Алсо, прославился звуком свиньи[5], ставшим мемом, что издается Касперским ВНЕЗАПНО при обнаружении вируса и заставляет срать кирпичами 95 % населения, которые не меняют настроек по умолчанию. Именно ему посвящено много цитат на башорге. В последних версиях заменен на какую-то унылую скрипку.[6] Fail

В общем забеге имеем икону тормознутости, спонтанных срабатываний эвристического анализа, а также лютого пеара в сми, включая эти наши интернеты. Но пипл урчит и хавает.

Также Евгений Ваганыч Касперский и продукт его жизнедеятельности люто форсится государственными каналами зомбоящика. Пеар в правительстве подействовал и ему дали госпремию (вместе со Смешариками). Самого Касперского пригласили в общественную палату РФ (вместе с Тиной Канделаки), что символизирует.

В последнее время Касперский решил стать русским аналогом Великого Китайского Файерволла. Десятки и сотни сайтов и форумов попадают под определение фишинговых ежедневно, хотя на самом деле таковыми не являются. Ко всему прочему, Касперский со своими адептами усиленно настраивают баннерорезки, но зачастую безграмотно. (Йопт, на днях забанили весь Google Adsense и треть сайтов в рунете ВНЕЗАПНО стала фишинговыми). Подобные нападки на заработок вебмастеров заставляют последних генерировать сотни НЕНАВИСТИ в секунду. Так что выкладывание свежих ключиков на своих варезниках, хоть и слегка портит копирастические настроения Касперского, но на самом деле бьёт по владельцам многочисленных сайтов ещё сильнее.

См.также

- Антивирусная трагедия, пьеса

- Можно смотреть вечно на три вещи, как горят города, тонут люди и детектируются трояны

- Каспер в Абсурдопедии

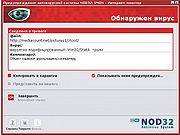

[править] NOD32

NOD32 — обеспечивает защиту компьютера от вирусов, троянов, а также от юзера, методом его вешания. Как и любой коммерческий продукт, NOD32 провозглашается самым-самым крутым антивирусом во Вселенной. В подтверждение сего приводится аргумент, что весь код антивируса написан на языке ассемблера, что кагбе намекае на быстродействие. Он приобрел популярность у целевой аудитории из-за того, что совмещал два, казалось бы, несовеместимые качества: он очень неплохо искал заразу и не грузил при этом систему.

Быдло тоже любит NOD, но совсем по другой причине: испокон веков процесс получения вечного триала (функционально не отличающегося от полной версии) очень толерантен к умственным способностям анонимуса и варьируется от изменения одного значения в реестре (NOD 2.x) до запуска простенького батника (NOD 4).

Так как NOD32 является одним из новых на российском рынке антивирусов, а поклонников имеет много, он занял место генератора антивирус-холиваров. Практически на любом форуме можно найти тему «Касперский VS NOD32». Алсо, если есть тема типа «Доктор Веб VS Касперский», то фанаты НОДа обязательно устроят срач, а саму тему объявят ересью. То же самое не чуждо фанатам Касперского. И так далее по кругу. И только самые тонкие тролли вовремя вспоминают про Symantec.

Нод и Башорг

- Оппа! Подозрительный файл передан в лабораторию для анализа.

- Теперь моя и без того маленькая комната завалена сотней коробок.

- Задолбали вы со своим Касперским, поставьте НОД, ОН ИХ НЕ ВИДЕТ!

[править] Online

Вы почувствовали неладное после запуска кряка? Как-то комп стал притормаживать и вообще? Проверьте файл бесплатно онлайн сразу десятком антивирусов.

Подобные сервисы используются так же кулхацкерами для тестирования своих поделок на недетектируемость Антивирусами. Однако тру-вирусописатели тестируют на закрытых сайтах, которые не отсылают сигнатурки в а/в компании.

[править] Антивирь-срач

Хомячки готовы бесконечно доказывать крутость своего антивируса (особенно доставляет то, что большинство спорщиков кроме своего, других пакетов собственно в глаза не видели). Срач об оных является кандидатом в официальные дисциплины специальной олимпиады. Эта статья - не исключение. А так как объективной методики оценки антивируса до сих пор не придумали (результаты большинства синтетических тестов вроде VB100 показывают то, что хотели сказать спонсоры конкретного теста и ничего больше), даже толстый тролль может росчерком пера вызвать многокилобайтный поток флуда. На самом деле, чтобы оценить антивирус, нужно быть элитным хакером, или, хотя бы, иметь достаточно большую выборку инцидентов, но массы это совершенно не заботит.

[править] На самом деле

А на самом деле установка пользователем на домашний компьютер связки KAV/NOD32/Symantec/Dr.Web (нужное подчеркнуть) + Outpost Firewall (Norton internet security) являет собой лишь способ потешить своё ЧСВ, мол, вот какой я защищённый от внешних атак специалист.

На одном небезызвестном форуме есть очень опытные аксакалы, которые путём долгой ёбли мозгов себе и друг другу выработали политику анального огораживания NT-системы, настолько задротскую и эффективную, что она позволяет не только навсегда забыть об антивирусах, но даже пускать за компьютер школьников и представителей интеллектуальных меньшинств. Даже если вы целыми днями только и дрочите на прон-сайтах, анонимус, гарантирует это!. Если вам неохота неделю ебаццо и читать, что же там написано, линупс и фря вам не нравиццо, а свежего прона уже хочется, вот краткая, сильно урезанная инструкция, которая позволит вам жить-поживать и добра наживать:

- Полная переустановка всей системы. Выделение системе отдельного логического диска, который не будет захламляться для

последующего удобного сноса системыускорения восстановления, дефрагментирования, бекапов и прочих нужностей.

- Отключение автозапуска на всех съёмных дисках (Обязательно! Делается стандартной утилитой gpedit.msc, кому-то проще скачать AVZ4, но тру-одмины делают это вручную через regedit).

- Создание пользователя с ограниченными правами (Если не в состоянии их настроить, ставьте права гостя)

- Пользование кошерным браузером, запущенным из-под пользователя с ограниченными правами (Это делается из-под любого пользователя батником с одной строчкой, удивительно? Аффтар запускает браузер из-под рута батнегом с содержимым runas /user:%название пользователя% /savecred «%ProgramFiles%\Opera\opera.exe» и напоминает всем, что сидеть под пользователем с уже ограниченными правами, имея батник на запуск под администратором какого-нибудь тотал коммандера гораздо кошернее). Ещё лучше — браузером с анально огороженными яваскриптами(Под лисой делается плагином NoScript, под оперой вот этим), ибо нехуй всяким там говносайтам давать жрать ценнейшие ресурсы вашей любимой машинки и запускать на них руткиты, это следует разрешать только веками проверенным.

- Не запускать что попало, появившееся на компьютере. Если сильно жмёт, то для проверки появившегося как раз и используется антивирус, в этом случае антивирус должен обновляться хотя бы раз в неделю и иметь включенный мониторинг файлов. Можно также политикой запретить исполняемые файлы, да.

- Иметь включенное автоматическое обновление критических апдейтов системы. Фактически на домашнем компьютере не критично.

- Желательно также иметь нормально настроенный стандартный фаерволл. (спойлер: Если у вас серый ойпи и аппаратный фаерволл, вам это нахуй не надо, ога. Хотя вы и будете смотреть голой жопой в интернеты)

- Запускать непроверенные программы внутри виртуалки

- Раз пошла такая пьянка, то уберечь себя от страшных и ужасных уязвимостей типа 0-day, вредоносного кода типа сассера, кидо и т. д. помогут следующие действия[7]:

1) При соблюдении условия повседневной работы под пользователем с ограниченными правами необходимо также задать пароль встроенному админу позаковыристее

2) Отключите следующие службы: Модуль поддержки NetBIOS через TCP/IP (в домашней сети без AD не нужна), Обозреватель компьютеров, Удаленный реестр, Определение оборудования оболочки (тот самый пресловутый автозапуск именно ей обрабатывается)

3) Для общего доступа к файлам и принтерам в настройках брандмауэра оставить только порт TCP 445 (если никому свои шары предоставлять не планируете, то закрывайте и этот порт, а в настройках сети на всех интерфейсах снимайте галки на «общем доступе к файлам и принтерам»)

4) Отключить в диспетчере устройств драйвер NetBIOS over TCP/IP (Диспетчер устройств — Вид — Показать скрытые устройства — Драйверы устройств не Plug and Play — NetBIOS over TCP/IP — заходим в свойства и устанавливаем состояние «Отключено» и перезагружаемся)

5) Через соответствующую оснастку запретите анонимный доступ к DCOM (c:\WINDOWS\system32\dcomcnfg.exe — Службы компонентов — Компьютеры — Мой компьютер — на нем правой кнопкой — Свойства — Безопасность COM. Там же можно пройтись по отдельным компонентам системы)

6) Разрешить политику Сетевой доступ: не разрешать перечисление учетных записей SAM и общих ресурсов анонимными пользователями (через gpedit.msc, раздел Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Параметры безопасности)

7) Настроить политику Сетевой доступ: разрешать анонимный доступ к именованным каналам (открыть ее и удалить все, что там перечислено: COMNAP, COMNODE, SQL\QUERY, SPOOLSS, LLSRPC, browser)

8) Настроить политику Сетевой доступ: разрешать анонимный доступ к общим ресурсам (открыть ее и удалить все, что там перечислено)

9) Настроить политику Сетевой доступ: пути в реестре доступны через сетевое подключение (открыть ее и удалить все, что там перечислено)

Асло, как известно, настоящая компьютерная безопасность начинается с перерубленных проводов связи с внешним миром, закатывания компьютера в бетон и отправке его на орбиту. Все остальное - полумеры.

[править] Ссылки

http://www.linux.org.ru/jump-message.jsp?msgid=4404801&cid=4405116

[править] Примечания

- ↑ Крякокейгены, как правило, накрываются ломаными протами, на которые и орёт антивирус. Непосредственно в кейгенах, в классическом варианте генерации "ник:серийник", вообще нет ничего подозрительного, т.к. используются стандартные ф-ии для работы с окнами, плюс возможен доступ к реестру, но это так же не вызывает подозрений, т.к. чуть менее чем половина софта хранит там свои конфиги, с патчами фактически та же самая ситуация. Единственное, что может вызывать подозрение у антивиря, это разномастные лоадеры и инжекты кода.

- ↑ Каспер находит кейлоггер еще и во всех играх, где используется клавиатура. Школота, увидев это, срёт кирпичами и иногда даже перестает качать игры из интернета

- ↑ В версии 5 выпилен..

- ↑ А разве не 3-5? 6-тая как раз уже почти не тормозила, по сравнению с 5-той во всяком случае :)

- ↑ Алсо, этот звук был невозбранно скопипиздин из WarCraft2, где использовался в качестве озвучки кого? Правильно, мирно пасущейся свинки, пруф [1]Тащемта, не мирно пасущейся, а жестоко убиваемой свиньи на мясо, либо разрываемой на куски из-за закликивания оной.

- ↑ Как бе сам файл со звуком свиньи никуда не делся а обитает в %путь до каспера%\Skin\sounds под именем infected_p.wav

- ↑ Учтите, что для перечисленного в этом пункте начальные условия следующие: домашний компутер с интернетом и отсутствие Active Directory. Если на компе стоят и используются средства разработки ПО, СУБД или еще что-то специфическое, то желательно после применения некоторых пунктов, особенно касающихся DCOM и отключения анонимного доступа к именованным каналам, проверить их работоспособность.

| |

[ + ] Антивирус — это не баг, это фича!

|

||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

|||||||||||||||||||||